Lorsque l’on effectue une installation de SQL Server par dĂ©faut, on se retrouve bien souvent avec le compte prĂ©dĂ©fini NT AUTORITHY\LOCALSERVICE comme compte de service pour le service SQLBrowser et cela convient bien dans la plupart des scĂ©narios. Cependant je suis tombĂ© dans un cas oĂą un compte de domaine Ă©tait nĂ©cessaire pour ce service pour pouvoir paramĂ©trer correctement la dĂ©lĂ©gation Kerberos avec une instance nommĂ©e SSAS. On retrouve dans la documentation en ligne Microsoft les informations de sĂ©curitĂ© nĂ©cessaires au bon fonctionnement du service SQLBrowser dans ce contexte sauf que …

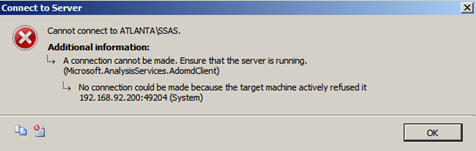

… ça ne fonctionne pas. Nous nous retrouvons avec le message d’erreur suivant en voulant se connecter Ă l’instance nommĂ©e SSAS :

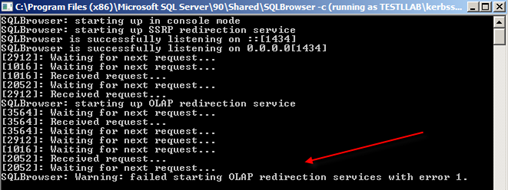

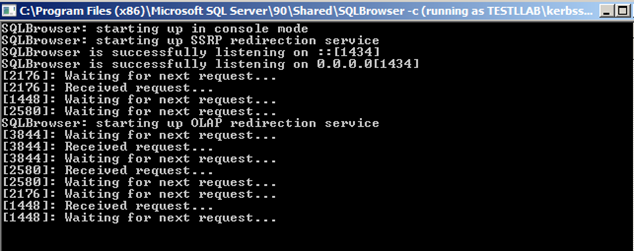

En lançant SQLBrowser manuellement via une fenĂŞtre de commande avec l’option -c dans le contexte du compte de service Windows on peut voir que l’erreur suivante :

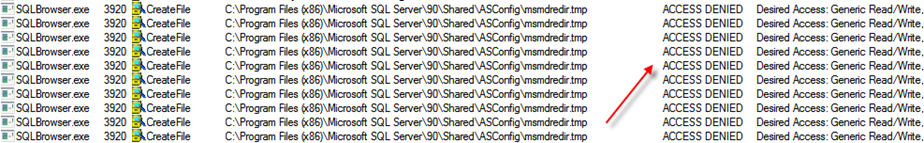

On voit ici que SQLBrowser ne sera pas capable de rediriger les requĂŞtes Ă l’instance nommĂ©e SSAS car le service redirecteur n’a pu dĂ©marrer correctement. En cherchant dans les KB Microsoft je n’ai pas eu grand chose sur cette erreur. Aux grands maux les grands remèdes je prend l’initiative d’utiliser l’utilitaire sysinternals procmon de Microsoft (d’ailleurs un de mes collègues a eu l’idĂ©e bien avant moi ![]() ) et celui-ci m’a permis de voir que SQLBrowser tentait d’accĂ©der en Ă©criture sur le dossier C:\Program Files\Microsoft SQL Server\90\Shared\ASCONFIG et que ce type d’accès Ă©tait donc refusĂ©.

) et celui-ci m’a permis de voir que SQLBrowser tentait d’accĂ©der en Ă©criture sur le dossier C:\Program Files\Microsoft SQL Server\90\Shared\ASCONFIG et que ce type d’accès Ă©tait donc refusĂ©.

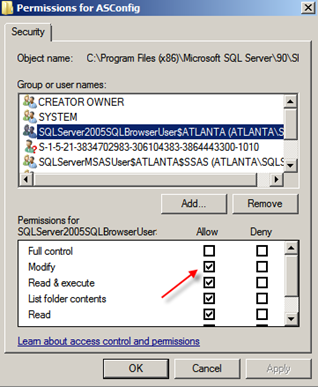

Paramétrons les accès demandés sur ce dossier. Pour cela plusieurs façons de faire :

- Ajouter le compte de service utilisĂ© par SQL Browser avec un accès en lecture / Ă©criture / modification sur le dossier ASCONFIGAjouter le compte de service utilisĂ© par SQL Browser dans le groupe – – SQLServer2005SQLBrowser$User$instanceName et paramĂ©trer pour ce dernier les droits nĂ©cessaires sur le dossier ASCONFIG

Tentons un redĂ©marrage du service SQLBrowser via une fenĂŞtre de commande avec l’option -c toujours dans le contexte du compte de domaine …

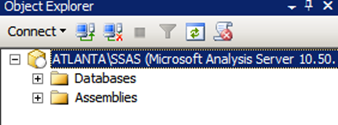

… Ok plus aucun message d’erreur … le service SQLBrowser semble pouvoir rediriger les requĂŞtes vers l’instance nommĂ©e SSAS. Nous sommes sur la bonne voie !!! Nous pouvons redĂ©marrer le service SQLBrowser normalement via la console de gestion de configuration SQL server et voir si la connexion Ă l’instance nommĂ©e SSAS fonctionne :

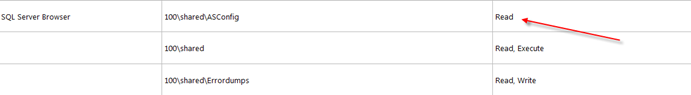

Tout fonctionne correctement Ă prĂ©sent. Tout cela pour dire qu’il existe une coquille dans la documentation Microsoft. En effet si l’on s’y rĂ©fère voici les droits Ă appliquer aux diffĂ©rents dossiers pour le compte de service SQLBrowser :

Le service SQL Browser doit également posséder le droit de modification sur ce dossier.

Bon paramétrage !!

David BARBARIN (Mikedavem)

MVP SQL Server

Â

Voila, ayant refait une installation, les droits cites dans mon post precedent sont appliques en standard.

La permission manquante est « delete » pour le groupe de securite locale SQL Browser (ou le SID du browser) sur le fichier suivant:

C:Program Files (x86)Microsoft SQL Server90SharedASConfigmsmdredir.bak

Avec une trace on peut voir:

ACCESS DENIED

sur: c:Program Files (x86)Microsoft SQL Server90SharedASConfigmsmdredir.tmp

pour l’operation:

ReplaceIfExists: True

sur le fichier:

FileName: C:Program Files (x86)Microsoft SQL Server90SharedASConfigmsmdredir.bak

Merci pour l’info.

Effectivement pour le SID j’avais vĂ©rifiĂ© ce matin et SQL Browser en possède un.

++

Salut David,

Comme discute hier, voici mon feedback concernant ce probleme:

– Un workaround possible est de granter le compte de service de SQL Browser local administrator, et de redemarrer le service. Ensuite enlever ces droits largement excessifs et en redemarrant le service l’instance SSAS sera disponible.

– Concernant le SID, il existe bien en W2KR2/SQL2008R2 (dans mon cas) un SID pour le browser -> pour optimiser l’attribution des droits on peut utiliser NT SERVICESQLBrowser

– Au niveau du folder C:Program Files (x86)Microsoft SQL Server90SharedASConfig, le groupe local du Browser recoit des permissions speciales:

– Create files / write data

– Create folders / append data

– Read permissions

Et ceci en plus des permissions heritees Read & execute.

Cette observation est faite apres avoir applique le workaround.

Cheers,

Dje