Le modèle de sĂ©curitĂ© de SQL Server a Ă©voluĂ© au cours des diffĂ©rentes versions. Chaque version de SQL Server a amenĂ© son lot de nouveautĂ©s en mĂŞme temps que les versions de Windows sur lequel il repose. Avec la venue de Windows Vista, Seven ou Server 2008 il est apparu la notion de SID pour les services Windows. Depuis SQL Server 2008 il est possible d’utiliser cette fonctionnalitĂ© offerte par les nouvelles versions du système d’exploitation. Mais qu’est ce que un SID exactement ? A quoi cela peut bien servir ? Quels sont les avantages ?

Faisons tout d’abord un bon en arrière avec les version 2000 et 2005 de SQL Server. Avec SQL Server 2000 le paramĂ©trage d’un compte de service pour SQL Server donnait lieu Ă la crĂ©ation d’un login SQL correspondant appartenant au rĂ´le de serveur sysadmin. Les droits nĂ©cessaires sont octroyĂ©s comme Log On As A Service, Replace a Process-Level Token etc… mais ce n’est pas le cas des ACL des fichiers et dossiers. SQL Server 2005 apporte une rĂ©ponse ce problème en introduisant des groupes prĂ©dĂ©finis crĂ©Ă©s lors de l’instance (SQLServer2005MSSQLUser$InstanceName pour le moteur SQL Server par exemple). Ces groupes permettent une administration beaucoup plus simple des comptes de services. Les ACL sont configurĂ©es directement pour les groupes concernĂ©s. Le compte de service concernĂ© n’est plus qu’Ă ĂŞtre ajoutĂ© en tant que membre du groupe Windows adĂ©quate.

Mais dans les deux cas, c’est le contexte de sĂ©curitĂ© du compte ou du groupe Windows qui est utilisĂ©, ce qui ne permet pas une isolation complète des ressources dĂ©diĂ©s Ă une instance SQL Server. En effet imaginez qu’une instance SQL Server utilise un compte de service A et que plusieurs autres applications utilisent ce mĂŞme compte de service A. Cela signifierait que ces dernières pourraient donc avoir accès aux ressources de notre instance SQL Server. Prenons un 2ème exemple oĂą deux instances SQL Server cohabitent sur le mĂŞme serveur. Si ces deux instances utilisent le mĂŞme compte de service cela signifie qu’elles ont accès mutuellement Ă leurs ressources. Dans un contexte de sĂ©curisation ce n’est pas vraiment ce que l’on veut.

Dans le schĂ©ma qui suit les flèches rouges reprĂ©sentent les accès potentiels non dĂ©sirĂ©s. On voit ici que l’utilisation d’un mĂŞme compte de domaine en tant que compte de service par diffĂ©rentes applications comme SQL Server ou des applications mĂ©tiers peut vite engendrer des problèmes d’accès aux ressources. Chaque application peut avoir accès aux ressources des autres. Hors tout le monde le sait, beaucoup d’attaques se produisent par le biais des services Windows.

Comment rĂ©gler ce problème ? Au final, nous voulons que seul le service d’une application ait accès Ă ses ressources. Nous ne voulons pas utiliser de contexte utilisateur mais un contexte « de service ». C’est ce que propose Microsoft Ă partir des versions Windows Vista, Seven ou Server 2008. Chaque service possède son propre (et unique) identifiant appelĂ© SID. C’est cet identifiant qui sera directement utilisĂ© pour paramĂ©trer les diffĂ©rentes ACL des ressources concernĂ©es. L’avantage est ici est certain : on n’utilise plus l’identifiant du compte utilisateur mais l’identifiant du service pour avoir accès aux ressources. L’utilisation d’un compte utilisateur pour deux instances SQL Server ne posera plus de problème dans ce cas car au final c’est le SID des diffĂ©rents services SQL Server qui seront utilisĂ©s pour avoir accès aux ressources nĂ©cessaires. Il en va de mĂŞme pour les services concernant le moteur SQL et l’agent SQL.

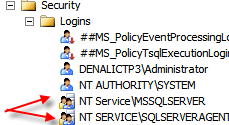

Sous SQL Server cela se traduit par l’appariation de deux comptes de connexion (pour une instance par dĂ©faut) :

- NT SERVICE\MSSQLSERVER pour le moteur SQL

- NT SERVICE\SQLSERVERAGENT pour l’agent SQL Server

Ces 2 comptes font parti du rĂ´le de serveur sysadmin.

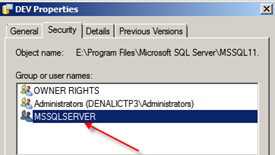

On retrouve notre SID dans les ACL (A noter aussi que l’on peut retrouver le groupe Windows SQLServer2005MSSQLUser crĂ©Ă© par SQL Server lors de l’installation. Le SID fait automatiquement parti de ce groupe) :

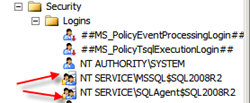

Pour une instance nommée :

A noter que :

- Il n’existe plus de compte de connexion associĂ© aux groupes Windows du type SQLServerMSSQLUser$… alors que dans la version 2005 ceux-ci Ă©taient prĂ©sents et faisaient parti du rĂ´le de serveur sysadmin

- Tous les services qui concernent de près ou de loin SQL Server ne peuvent pas utiliser de SID. Par exemple avec SQL Server 2008 et 2008 R2 le service SQL Writer n’utilise pas de SID. Avec SQL Server Denali (CTP3) il semblerait que ceci ne soit plus vrai. On peut facilement le vĂ©rifier avec la commande suivante :

sc qsidtype [servicename]

La sortie de cette commande peut donner les résultats suivants :

- None (0x0) – the service will not have a per-service SID. This is the default configuration for a service

- Unrestricted (0x1) – the service has a per-service SID

- Restricted (0x3) – the service has a per-service SID and a write-restricted token.

L’utilisation des SID pour les services SQL permettent une dĂ©limitation et une isolation beaucoup plus marquĂ©e des ressources propres Ă chaque instance SQL Server. Encore un grand pas en avant dans le domaine de la sĂ©curitĂ© !

David BARBARIN (Mikedavem)

MVP SQL Server

Â