On continue dans les nouveautĂ©s cĂ´tĂ© sĂ©curitĂ© avec la future release SQL Server : la possibilitĂ© d’utiliser des comptes virtuels ou des comptes managĂ©s. Ces nouveaux types de comptes sont une nouveautĂ© apparue avec la Windows Server 2008 R2 et Windows 7 mais il est possible de les utiliser avec Windows Server 2008 et Windows Server 2003 mais avec quelques restrictions.

Quelle est la différence entre ces deux types de compte ? Principalement le scope de leur utilisation. Les comptes virtuels sont des comptes locaux alors que les comptes managés sont des comptes de domaine.

La question qui vient naturellement : pourquoi utiliser ces types de comptes plutôt que les comptes classiques ? En réalité il y a plusieurs avantages à utiliser ces types de compte :

- L’administration de ces derniers devient plus simple pour les administrateurs systèmes. Une fois un compte virtuel ou managĂ© crĂ©Ă© l’administrateur n’a plus besoin de se prĂ©occuper de la gestion des mots de passes. Premièrement le système effectue automatiquement un changement de mot de passe Ă intervalle rĂ©gulier. Ensuite il n’est plus nĂ©cessaire d’entrer un mot de passe dans la console de gestion des services lorsqu’on utilise ce type de compte. Quel avantage Ă cela ? Je me souviens que dans bon nombre de sociĂ©tĂ©s oĂą je suis passĂ©, les administrateurs systèmes (pour faciliter leur travail … et ils avaient totalement raison !!) crĂ©aient des comptes de services avec mot de passe figĂ© dans le temps. De plus si ce compte de service Ă©tait un compte de domaine, il Ă©tait bien souvent utilisĂ© par plusieurs applications et appliquer une politique de changement de mot passe dans ce cas pouvait devenir très vite un casse tĂŞte ! Comme vous le savez crĂ©er un compte qui ne possède pas de politique d’expiration de mot de passe est une cible idĂ©ale pour les hackers. L’utilisation de ces nouveaux types de comptes permettront de respecter plus rigoureusement les bonnes pratiques de sĂ©curitĂ© en vigueur.

- Pour les comptes managĂ©s la gestion des SPN est Ă©galement effectuĂ© par le système. Une grande avancĂ©e ici car la crĂ©ation, suppression et changement de SPN pour les comptes de domaines Ă©taient une vĂ©ritable plaie pour les administrateurs systèmes. Toutefois, il existe certaines restrictions : l’utilisation d’un niveau fonctionnel de domaine Windows 2008 R2 permet de gĂ©rer automatiquement les changements associĂ©s aux SPN pour ce type de compte. Si le niveau fonctionnel est d’une version antĂ©rieure ou si le niveau fonctionnel a Ă©tĂ© upgradĂ© vers 2008 R »2 les changements associĂ©s aux SPN devront ĂŞtre effectuĂ©s manuellement par les administrateurs systèmes

- Les comptes managĂ©s me peuvent pas ĂŞtre utilisĂ©s par plusieurs ordinateurs. En d’autres terme, chaque compte managĂ© est associĂ© Ă un seul et unique ordinateur. Si je reprends mon exemple prĂ©cĂ©dant, il ne sera donc pas possible de partager un compte de domaine sur plusieurs instance serveurs de bases de donnĂ©es. On pourra Ă©viter ainsi les problèmes involontaires (ou volontaires) de partage de ressources dĂ» Ă l’utilisation d’un mĂŞme crĂ©dential par plusieurs applications. CombinĂ© Ă l’utilisation des SID de services, on a une vĂ©ritable isolation des ressources pour chaque instance SQL.

- Les comptes virtuels permettent d’accĂ©der au rĂ©seau en empruntant l’identitĂ© du compte d’ordinateur hĂ´te. Avant l’apparition de ce type de compte, le seul moyen d’accĂ©der aux ressources externes Ă©tait d’utiliser le compte local Network Service. Hors on se retrouve Ă©galement avec un problème de partage de ressources puisque il est possible d’utiliser ce type de compte sur n’importe quelle application de n’importe quel autre ordinateur. Potentiellement deux instances SQL utilisent ce type de compte sur deux serveurs distincts peuvent avoir accès Ă un mĂŞme partage rĂ©seau s’ils utilisent tous deux le compte local Network Service.

- Les comptes virtuels ne peuvent pas ĂŞtre crĂ©Ă©s manuellement. Ce type de compte pour SQL Server se traduit par l’apparition des comptes NT SERVICE\[instance_name].

- Bien que la gestion des mots de passes soient automatiques, il est possible de forcer le changement de mot de passe pour un compte managé.

- Il est possible de crĂ©er ce type de compte par les snap-in mis Ă disposition mais ceux-ci ne permettent pas le paramĂ©trage de l’ensemble des propriĂ©tĂ©s existants pour ce type de compte. Il faudra pour cela utiliser les cmdlets powershell dĂ©diĂ©s Ă cela.

Compte virtuel

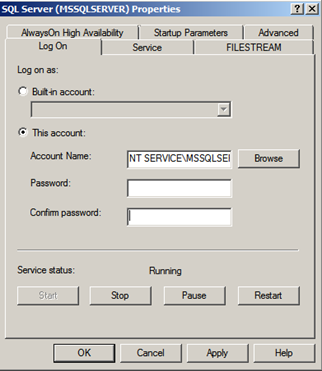

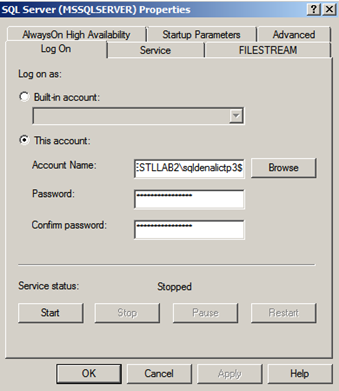

Comme expliquĂ© prĂ©cĂ©demment il n’y a pas besoin de configurer un mot de passe pour le service. L’exemple suivant concerne le compte virtuel NT SERVICE\MSSQLSERVER (pour l’instance par dĂ©faut) pour une instance SQL Server Denali CTP3.

Après avoir appliquer le changement …

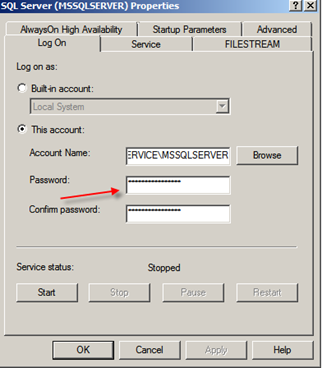

… le mot de passe est automatiquement renseignĂ© par le système

Compte managé

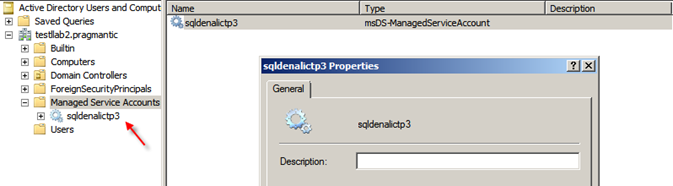

Sur le contrôle de domaine (en version 2008 R2 dans mon cas) on retrouve une section dédiée aux comptes managés.

On peut voir le type de compte qui est msDS-ManagedServiceAcccount. Je ne détaille pas ici les étapes de création de ce type de compte. Je laisse le soin aux administrateurs systèmes de le faire sur leur blog ![]()

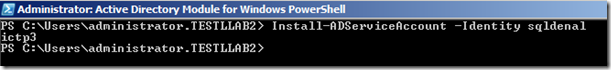

Pour utiliser un compte managĂ© sur un ordinateur il faut au prĂ©alable l’installer de la manière suivante en utilisant le cmdlet Install-ADServiceAccount (il faut au prĂ©alable avoir installĂ© les cmdlets nĂ©cessaires. Pour cela se rĂ©fĂ©rer Ă la documentation Microsoft)

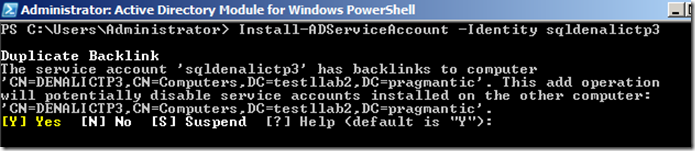

A noter que si on lance une mĂŞme installation sur un autre ordinateur on obtient le message suivant :

On constate ici que le compte managĂ© est dĂ©jĂ installĂ© sur l’ordinateur DENALICTP3.

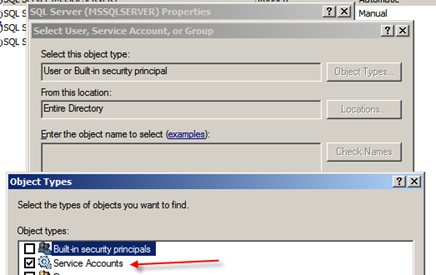

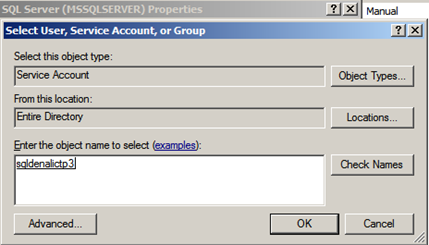

Enfin après avoir installer localement le compte managĂ© on peut l’utiliser en tant que compte de service pour SQL Server :

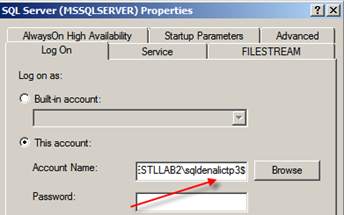

A noter que le compte managé se présente sous la forme DOMAIN\ServiceName$. Encore une fois ici pas besoin de mot de passe. Celui-ci est automatiquement renseigné lorsque le compte de service se configure.

Bonne configuration de service !!

David BARBARIN (Mikedavem)

MVP SQL Server