Je travaille de plus en plus souvent dans des environnements dans lesquels la sûˋcuritûˋ est devenue primordiale. L’accû´s entre diffûˋrentes bases de donnûˋes dans une instance SQL Server par exemple est plutûÇt simple û mettre en place dans un cas classique. Il suffit de donner les droits adûˋquats pour le compte de connexion sur les 2 bases de donnûˋes concernûˋesô au travers des utilisateurs associûˋs. Seulement les choses se compliquent si l’on veut sûˋcuriser ces accû´s « cross-databases ». En d’autres termes si on veut que ce mûˆme compte de connexion ne puisse accûˋder aux objets de la base de donnûˋes B qu’au travers d’objets dans la base de donnûˋes A sans que celui-ci ne possû´de de droits explicites dans la base de donnûˋes B il va falloir utiliser d’autres outils que proposent SQL Server.

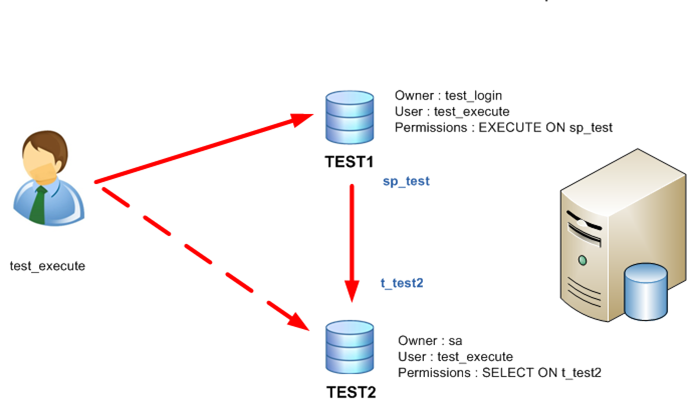

Pour illustrer notre propos voici la situation initiale :

ô

L’idûˋe est la suivante : un utilisateur (test_execute) doit pouvoir accûˋder via la procûˋdure stockûˋe sp_test depuis la base TEST2 û la table t_test2 dans la base TEST2. La faûÏon la plus naturelle qui nous vient û l’esprit est de crûˋer un utilisateur (test_execute) sur la base de donnûˋes TEST2, de lui donner les privilû´ges nûˋcessaires pour accûˋder û la table TEST2. Le compte de connexion test_execute possû´de donc 2 utilisateurs dans chaque base de donnûˋes avec les droits nûˋcessaires. Le script suivant permet de reproduire notre situation.

– Crûˋation d’un login test_login qui sera propriûˋtaire de la base de donnûˋes TEST1

CREATE LOGIN test_login

WITH PASSWORD = ‘P@ssw0rd’,

CHECK_POLICY = OFF,

CHECK_EXPIRATION = OFF;

GO– Crûˋation d’un login test_execute qui pourra exûˋcuter la procûˋdure stockûˋe sp_test

– dans la base de donnûˋes TEST1

CREATE LOGIN test_execute

WITH PASSWORD = ‘P@ssw0rd’,

CHECK_POLICY = OFF,

CHECK_EXPIRATION = OFF;

GO– Crûˋation base test + table t_test

CREATE DATABASE TEST1;

GO– Paramûˋtrage du propriûˋtaire de la base de donnûˋes TEST1

ALTER AUTHORIZATION ON DATABASE::TEST1 TO test_login;

GO

ô

USE TEST1

GO

ô

CREATE TABLE t_test ( col1 int );

GO– Crûˋation d’un utilisateur test_execute associûˋ au login test_execute dans la base de donnûˋes TEST1

CREATE USER test_execute FOR LOGIN test_execute;

GO– Procûˋdure stockûˋe sp_test avec une requûˆte cross-database vers TEST2

CREATE PROC sp_test

AS

ô SELECT * FROM test2.dbo.t_test2

GO– Paramû´trage du privilû´ge EXECUTE pour l’utilisateur test_execute vers la procûˋdure stockûˋe sp_test

GRANT EXECUTE ON sp_test TO test_execute;

GO– Crûˋation base test2 + table t_test2

CREATE DATABASE TEST2;

GO

ô

USE TEST2;

GO

ô

CREATE TABLE t_test2 ( col1 int );

GOINSERT t_test2 VALUES (1);

GO– Crûˋation d’un utilisateur test_execute mappûˋ au login test_execute

CREATE USER test_execute FOR LOGIN test_execute;

GO– Paramû´trage du privilû´ge SELECT pour l’utilisateur test_execute vers la table t_test2

GRANT SELECT ON t_test2 TO test_execute;

GOô

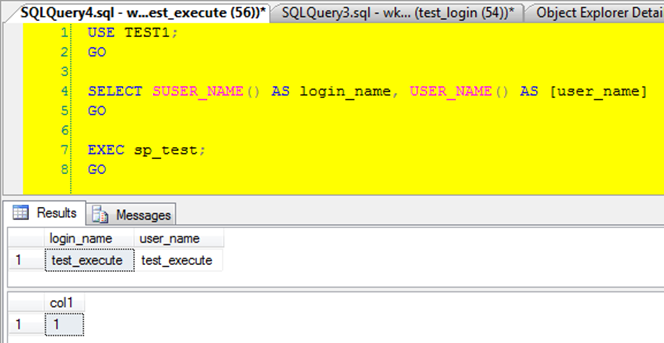

Le test avec notre loginô test_execute est concluant :

L’exûˋcution de la procûˋdure stockûˋe a rûˋussie. Seulement comme je l’ai expliquûˋ ci-dessus ce paramûˋtrage ne va pas forcûˋment convenir selon les contraintes de sûˋcuritûˋ en vigueur. En effet, dans le cas prûˋsent notre utilisateur a un accû´s direct aux 2 bases de donnûˋes TEST1 et TEST2 et ce n’est pas forcûˋment ce que l’on veut ici. La demande initiale est que notre utilisateur puisse avoir accû´s aux donnûˋes de la table t_test2 dans la base de donnûˋes TEST2 depuis la procûˋdure stockûˋe sp_test dans la base de donnes TEST1. Comment rûˋalise-t-on cela ? On peut utiliser pour notre besoin :

- Passer par les propriûˋtaires de bases de donnûˋes

- Utiliser un certificat pour pouvoir utiliser un contexte de sûˋcuritûˋ diffûˋrent lors de l’exûˋcution de la procûˋdure stockûˋe

Dans ce premier billet nous verrons la mûˋthode de passage par les propriûˋtaires de bases de donnûˋes. Bien entendu avant de continuer nous allons supprimer l’accû´s û la base de donnûˋes TEST2 pour notre utilisateur.

USE TEST2;

GODROP USER test_execute;

GO

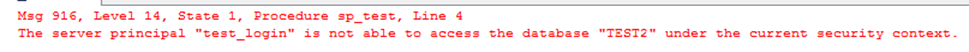

L’exûˋcution de la procûˋdure stockûˋe par notre utilisateur provoque maintenant une erreur :

ô

![]() ô Utilisation des propriûˋtaires de bases de donnûˋes

ô Utilisation des propriûˋtaires de bases de donnûˋes

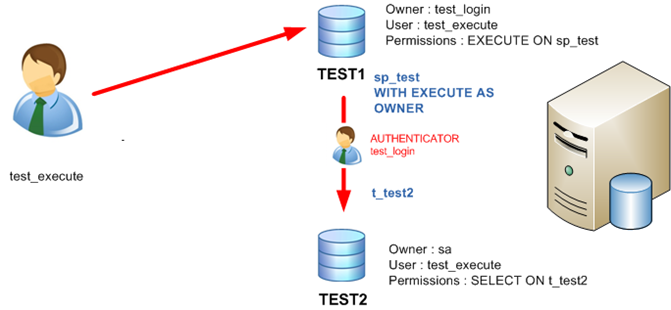

La mûˋthode consiste û passer par les propriûˋtaires de bases de donnûˋes en changeant le contexte de sûˋcuritûˋ de notre utilisateur lors de l’exûˋcution de la procûˋdure stockûˋe sp_test. Pour cela les prûˋrequis qui devront ûˆtre appliquûˋs sont les suivants :

- Une modification de la procûˋdure stockûˋe sp_test pour utiliser le mûˋcanisme de changement de contexte via la clause WITH EXECUTE AS

- Un utilisateur test_user associûˋ û notre compte de connexion test_login (le propriûˋtaire de la base de donnûˋes TEST1) et qui devra ûˆtre crûˋûˋ dans la base de donnûˋes cible TEST2 et ûˆtre considûˋrûˋ comme de confiance par cette derniû´re. Pour cela il faudra donner le privilû´ge AUTHENTICATE û l’utilisateur test_user.

- Paramûˋtrer les privilû´ges adûˋquats sur les objets de base concernûˋs pour cet utilisateur. Dans notre cas il faudra donner le droit SELECT sur la table t_test2 dans la base de donnûˋes TEST2.

- Enfin il faudra activer l’option de bases de donnûˋes TRUSTWORTHY qui indiquera û l’instance SQL Server d’approuver la base de donnûˋes TEST1 et son contenu, ce qui permettra l’exûˋcution de modules en dehors de la base de donnûˋes TEST1. Par dûˋfaut cette option est dûˋsactivûˋe pour des raisons ûˋvidentes de sûˋcuritûˋ.

ô

ô

Modifions tout d’abord la procûˋdure stockûˋe sp_test pour pouvoir utiliser le changement de contexte pendant l’exûˋcution via la clause WITH EXECUTE AS. Ensuite nous ajouterons 2 vues systû´mes sys.user_token et sys.login_token pour visualiser les jetons de contexte de niveau base de donnûˋes et de niveau serveur.ô

USE TEST1;

GOALTER PROC sp_test

WITH EXECUTE AS OWNER

AS

ô SELECT * FROM sys.user_token;

ô SELECT * FROM sys.login_token;

ô

ô SELECT * FROM test2.dbo.t_test2

GO

Ensuite crûˋons et paramûˋtrons les principaux nûˋcessaires û l’exûˋcution de la procûˋdure stockûˋe sp_test dans la base de donnûˋes TEST2 :

USE TEST2;

GO– Crûˋation d’un utilisateur test_user_authenticate associûˋ au compte de connexion test_login

CREATE USER test_user FOR LOGIN test_login;

GO– Privilû´ge AUTHENTICATE pour l’utilisateur test_user_authenticate (authentificateur)

GRANT AUTHENTICATE TO test_user;

GO– Privilû´ge SELECT pour l’utilisateur test_user_authenticate

GRANT SELECT ON t_test2 TO test_user;

GO

ô

Enfin activons l’option TRUSWORTHY dans la base de donnûˋes TEST1 :

ALTER DATABASE TEST1 SET TRUSTWORTHY ON;

GO

On peut maintenant exûˋcuter la procûˋdure stockûˋe sp_test avec notre login test_execute.

USE TEST1;

GOSELECT SUSER_NAME() AS login_name, USER_NAME() AS [user_name]

GOSELECT * FROM sys.user_token;

SELECT * FROM sys.login_token;

GOEXEC dbo.sp_test;

GO

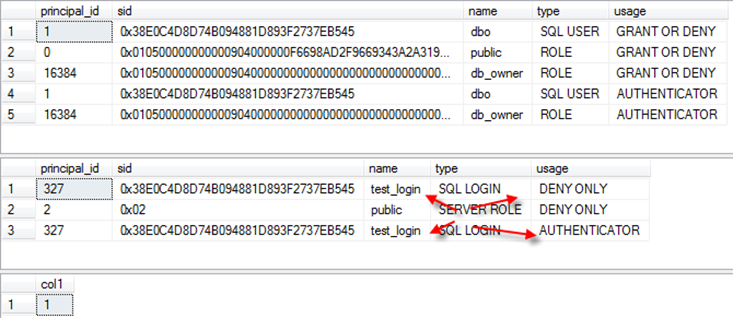

qui donne les rûˋsultats suivants :

Notre procûˋdure stockûˋe s’est bien exûˋcutûˋe (col1 = 1). Je voulais ûˋgalement souligner quelques points intûˋressants : nous avons rûˋcupûˋrûˋ les jetons au niveau utilisateur (sys.user_token) et au niveau serveur (sys.login_token)ô avant et pendant l’exûˋcution de la procûˋdure stockûˋe sp_test.

- Avant exûˋcution nous pouvons constatûˋ que l’utilisateur utilisûˋ est bien test_execute.ô

- Pendant l’exûˋcution de la procûˋdure stockûˋe on voit que le contexte a changûˋ comme prûˋvu. Cependant je voulais souligner ici est que d’autres principals entraient en jeu dans notre contexte d’exûˋcution, û savoir l’utilisateur spûˋcial dbo au niveau base de donnûˋes et le compte de connexion test_login qui est propriûˋtaire de la base de donnûˋes TEST1 et qui joue le rûÇle d’authentificateur au niveau serveur. Ceci illustre bien note scûˋnario de changement de contexte par les propriûˋtaires de bases de donnûˋes.

Nous avons vu ici comment accûˋder û des objets distants via du code entre bases de donnûˋes en utilisant la mûˋthode de changement de contexte via les propriûˋtaires de bases de donnûˋes. Cette mûˋthode prûˋsente les avantages suivants :

- Il n’y a pas besoin de connaitre les mûˋcanismes de chiffrement utilisûˋs par la mûˋthode de changement de contexte û base de certificat

- La granularitûˋ n’est pas aussi fine que pour la mûˋthode û base de certificat. En effet on passe ici par les propriûˋtaires de bases de donnûˋes, ce qui signifie que nous sommes au niveau bases de donnûˋes et qu’implicitement n’importe quel module peut utiliser ce mûˋcanisme.

- L’activation de l’option TRUSTWORTHY n’est pas sans consûˋquence au niveau de la sûˋcuritûˋ. Paradoxalement nous voulons fermer les accû´s non maitrisûˋs entre bases de donnûˋes mais nous ouvrons ûˋgalement une brû´che que Christophe Laporte explique bien dans ce billet.

Dans un prochain billet j’expliquerai l’approche û base de certificat.

Bonne sûˋcurisation de vos accû´s !!

David BARBARIN (Mikedavem)

MVP SQL Server