On demande parfois comment on peut crypter le code d’un objet de base de donnÃĐes (procÃĐdure stockÃĐe, trigger, fonction, vue, …) afin qu’un utilisateur ou qu’un groupe d’utilisateurs ne puisse pas en consulter le code.

Or il faut bien se rappeler que le cryptage d’un objet de base de donnÃĐes implique que celui-ci soit dÃĐcryptÃĐ lors de chacune de ses exÃĐcutions, ce qui peut infliger au serveur de base de donnÃĐes une consommation de ressources ÃĐlevÃĐe, peu souhaitable dans un environnement OLTP ou pour un serveur OLAP fortement sollicitÃĐ.

Une alternative bien simple existe pourtant : le refus d’autorisation.

Voyons comment l’utiliser …

Nous allons crÃĐer une connexion et un utilisateur TOTO, et lui refuser le droit de voir la dÃĐfinition d’une procÃĐdure stockÃĐe.

Je me limite ici au cas d’une procÃĐdure stockÃĐe, mais le squelette est le mÊme pour tout autre objet de base de donnÃĐes.

Si nous exÃĐcutons le script suivant, dans une session sous le login sa (connexion super-admnistrateur par dÃĐfaut d’une instance SQL Server ) :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 | -- CrÃĐe une connexion d'identifiant TOTO CREATE LOGIN TOTO WITH PASSWORD = '***' GO -- Change de contexte de base de donnÃĐes USE ELSUKET GO -- CrÃĐe un utilisateur de base de donnÃĐes CREATE USER TOTO FOR LOGIN TOTO GO -- Une petite procÃĐdure CREATE PROCEDURE PsTestDroits AS BEGIN SELECT 1 END GO -- Refuse l'autorisation du vue de la dÃĐfinition à l'utilisateur TOTO -- de la base de donnÃĐes ELSUKET DENY VIEW DEFINITION ON PsTestDroits TO TOTO |

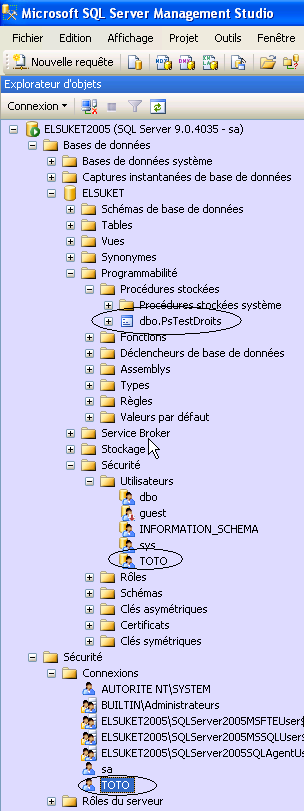

Nous voyons, dans l’explorateur d’objet de SQL Server Management Studio:

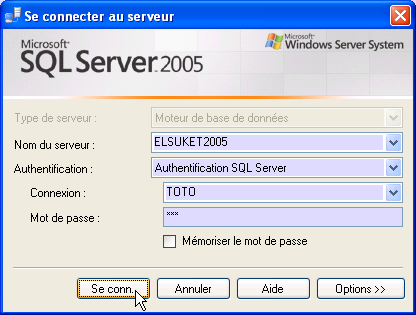

Connectons nous maintenant comme le ferait l’utilisateur TOTO :

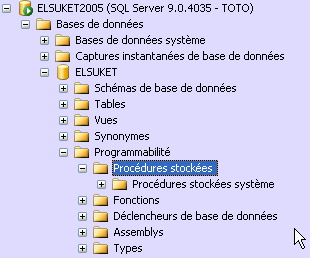

La nouvelle connexion s’ouvre dans l’explorateur d’objets avec le contexte de navigation dans la base de donnÃĐes de TOTO : on ne peut pas voir la procÃĐdure stockÃĐe PsTestDroits :

ElSuket