Lors d’une de mes dernières interventions nous avions implĂ©mentĂ© chez un client le chiffrage des connexions SQL Server via SSL avec la mise en place d’un certificat. Ce mĂŞme client m’ a demandĂ© s’il Ă©tait possible d’utiliser ce mĂŞme certificat pour chiffrer une de leurs bases de donnĂ©es via TDE au lieu d’utiliser un certificat auto-signĂ©. Vu de loin on pourrait penser que oui et que l’implĂ©mentation du certificat dans SQL Server est une chose aisĂ©e mais il n’en est rien. La raison est la suivante : l’export du certificat avec la clĂ© privĂ©e au travers du magasin de certificat Windows gĂ©nère un fichier avec l’extension .pfx qui n’est pas exploitable directement par SQL Server. Il faut donc trouver un moyen d’extraire de ce fichier le certificat et la clĂ© privĂ©e dans 2 fichiers .cer et .pvk. Pour cela nous allons utiliser openssl.

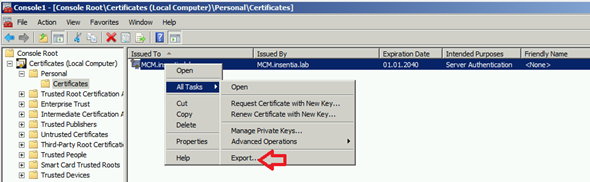

Pour commencer et après avoir exportĂ© le certificat du magasin certificat, on se retrouve avec un fichier ayant l’extension .pfx. Ce fichier stocke notre certificat, la clĂ© publique et la clĂ© privĂ©e.

…

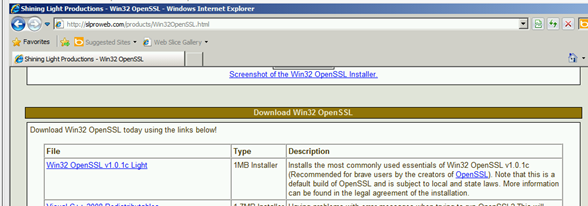

Ensuite j’ai utilisĂ© la version light de SSL (Win32_OpenSSL_v1.0.1c_light) et j’ai installĂ© au prĂ©alable les composants redistribuables C++ 2008 (prĂ©requis Ă l’installation de openSSL).

Une fois installée il suffit de lancer les commandes suivantes pour :

- Extraire dans un fichier PEM la clé privée et le convertir dans un format compréhensible pour SQL Server (fichier pvk)

- Extraire dans un fichier PEM le certificat et le convertir dans un format compréhensible pour SQL Server (fichier cer)

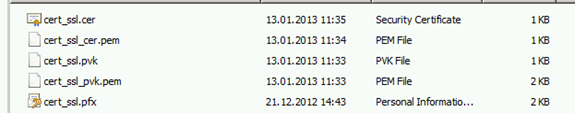

Ce qui nous donne les fichiers suivants :

Il suffit ensuite de créer le certificat correspondant dans SQL Server dans le contexte de la base master avec le certificat et la clé publique (.cer) et la clé privée correspondante (.pvk) :

,

FROM FILE = 'C:\Program Files\Microsoft SQL Server\MSSQL10_50.MSSQLSERVER\MSSQL\Backup\cert_ssl.cer'

WITH PRIVATE KEY

(

FILE = 'C:\Program Files\Microsoft SQL Server\MSSQL10_50.MSSQLSERVER\MSSQL\Backup\cert_ssl.pvk',

DECRYPTION BY PASSWORD = 'P@$$w0rd'

);

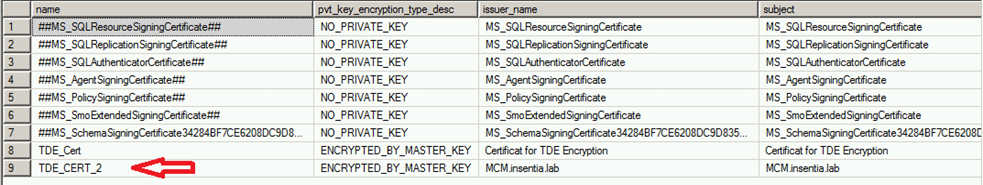

VĂ©rification de la crĂ©ation correcte de notre certificat Ă l’aide de la vue système sys.certificates :

Bien entendu j’avais dĂ©jĂ crĂ©Ă© la clĂ© de service master (SERVICE MASTER KEY) sur le serveur SQL. C’est donc en toute logique que la clĂ© privĂ©e du certificat que je viens de crĂ©er soit chiffrĂ©e par la clĂ© master ici. Il ne reste ici plus qu’Ă crĂ©er la clĂ© de chiffrement de la base de donnĂ©es qui sera elle mĂŞme chiffrĂ©e par notre certificat.

Bon chiffrement !

David BARBARIN (Mikedavem)

MVP SQL Server

Ping : Utiliser le même certificat pour chiffrer les connexions SQL Server ... - Actualité Mac (Blog) | On est "Computing" | Scoop.it