L’emprunt d’identitĂ© peut s’avĂ©rer nĂ©cessaire lorsque l’on commence Ă vouloir faire de la sĂ©curitĂ© Ă un niveau granulaire relativement bas. Par exemple la politique de sĂ©curitĂ© en vigueur peut nous contraindre Ă restreindre l’accès aux donnĂ©es via des procĂ©dures stockĂ©es. Cependant si ces donnĂ©es sont distantes et implique l’implĂ©mentation d’un serveur liĂ© pour y avoir accès, cela peut donner matière Ă plus de rĂ©flexion. En effet, dans ce cas il va falloir donner les droits adĂ©quates aux utilisateurs concernĂ©s sur le serveur distant pour accĂ©der aux donnĂ©es, ce qui risque pour le coup d’augmenter la surface d’exposition. Un utilisateur A devra pouvoir exĂ©cuter une procĂ©dure stockĂ©e et sĂ©lectionner les donnĂ©es sur le serveur distant. L’utilisateur A peut par consĂ©quent passer outre la procĂ©dure stockĂ©e et se connecter directement au serveur distant pour accĂ©der aux donnĂ©es. Pour Ă©viter cela on peut tout Ă fait utiliser le mĂ©canisme d’emprunt d’identitĂ© dans une procĂ©dure stockĂ©e Ă l’aide de WITH EXECUTE AS et associer l’utilisateur dĂ©diĂ© Ă cette tâche Ă un utilisateur sur le serveur distant. On bĂ©nĂ©ficie ainsi d’un contrĂ´le d’accès beaucoup fort et maitrisĂ©.

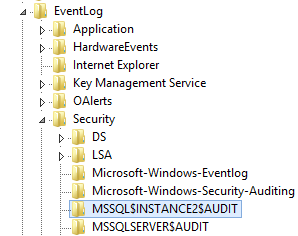

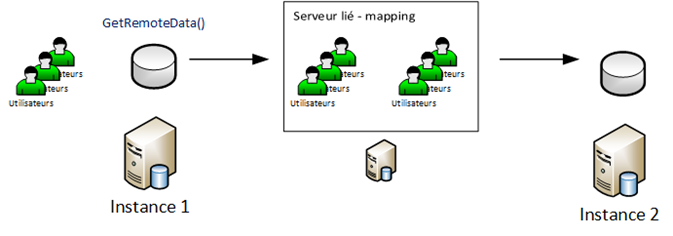

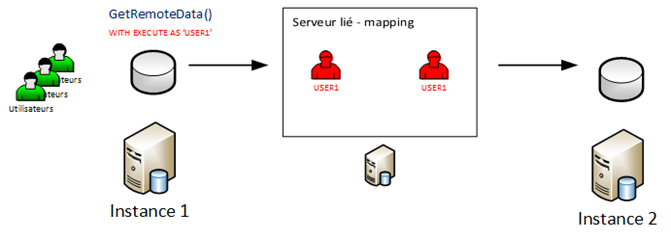

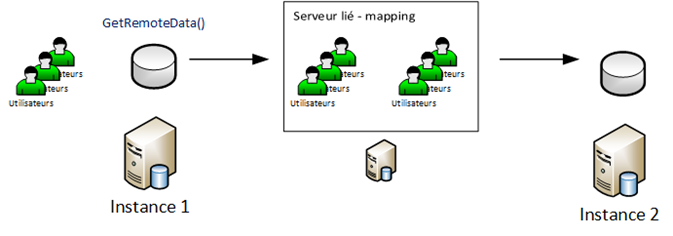

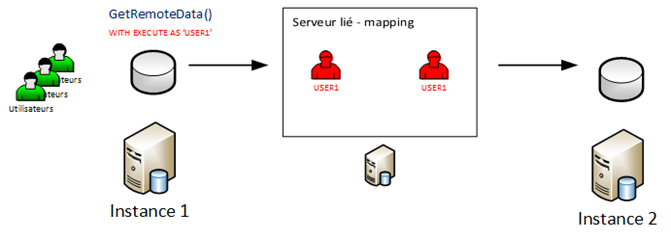

Le schéma ci-dessous illustre bien notre problématique :

Dans le 1er cas un mapping est nĂ©cessaire pour chaque utilisateur qui va vouloir accĂ©der aux donnĂ©es du serveur distant Instance 2, ce qui signifie qu’il devra exister les mĂŞmes logins sur le serveur distant Instance 2. Comme je l’ai Ă©voquĂ© au dĂ©but cela implique Ă©galement que les utilisateurs concernĂ©s pourront directement accĂ©der aux donnĂ©es du serveur distant avec leurs informations de connexion.

Dans le 1er cas un mapping est nĂ©cessaire pour chaque utilisateur qui va vouloir accĂ©der aux donnĂ©es du serveur distant Instance 2, ce qui signifie qu’il devra exister les mĂŞmes logins sur le serveur distant Instance 2. Comme je l’ai Ă©voquĂ© au dĂ©but cela implique Ă©galement que les utilisateurs concernĂ©s pourront directement accĂ©der aux donnĂ©es du serveur distant avec leurs informations de connexion.

Dans le 2ème cas nous mettons en place un mĂ©canisme d’emprunt d’identitĂ© via l’option WITH EXECUTE AS USER dans la procĂ©dure stockĂ©e. L’idĂ©e ici est de n’autoriser que cet utilisateur Ă avoir accès aux donnĂ©es distantes.

Dans le 2ème cas nous mettons en place un mĂ©canisme d’emprunt d’identitĂ© via l’option WITH EXECUTE AS USER dans la procĂ©dure stockĂ©e. L’idĂ©e ici est de n’autoriser que cet utilisateur Ă avoir accès aux donnĂ©es distantes.

La mise en place d’un tel mĂ©canisme dans le contexte des serveurs liĂ©s nĂ©cessitent un certain paramĂ©trage :

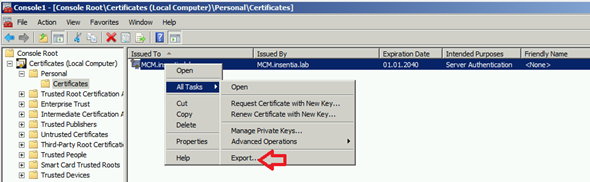

- L’activation obligatoire de l’option de bases de donnĂ©es trustworthy. Malheureusement seule cette option est viable lorsqu’il s’agit d’accès inter instances. L’utilisation des certificats dans ce cas ne fonctionne pas.

- DiffĂ©rer l’exĂ©cution de la procĂ©dure stockĂ©e concernĂ©e. Je n’ai pas trouvĂ© d’article Microsoft sur le sujet mais simplement un item connect. C’est ce point que je vais dĂ©tailler ici.

Si l’on utilise directement l’option WITH EXECUTE AS dans une procĂ©dure stockĂ©e de la manière suivante :

CREATE PROCEDURE dbo.GetRemoteData

WITH EXECUTE AS 'USER1'

AS

SELECT col1, col2

FROM [linked_server].[DATABASE].[schema].[TABLE]

GO

… avec l’appel suivant …

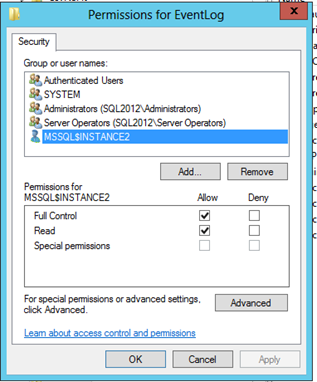

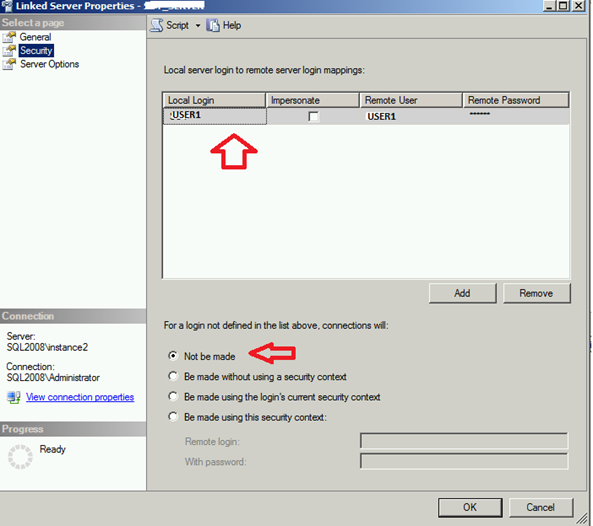

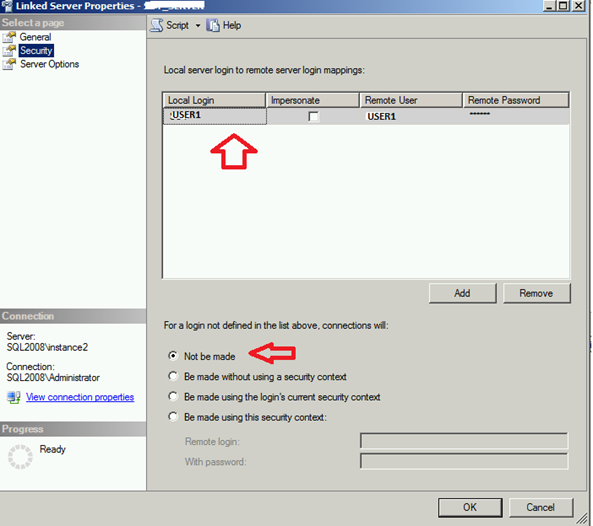

… il y a de grandes chances que cela ne fonctionne pas surtout si l’on a dĂ©finit le contexte d’authentification de serveur liĂ© suivant :

Dans ce cas seul le mapping dĂ©fini pour l’utilisateur USER1 fonctionnera et aucun autre login ou aucun autre type d’authentification ne fonctionnera.

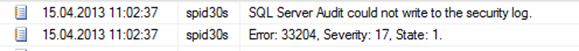

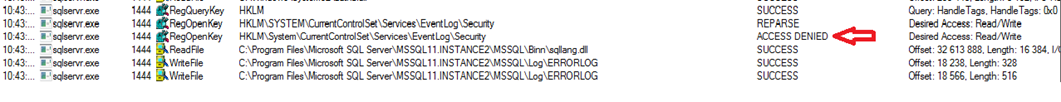

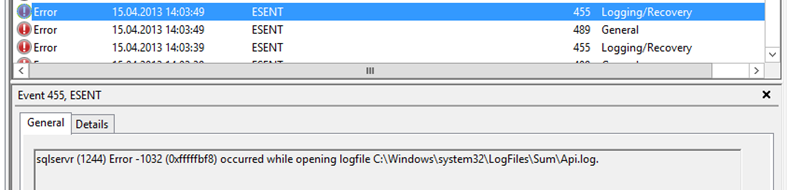

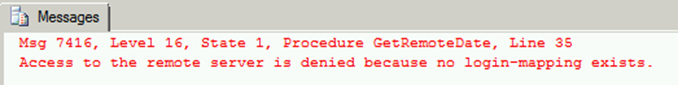

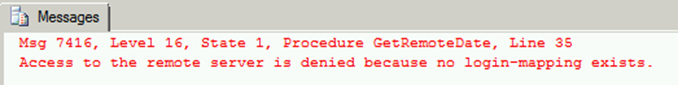

Si maintenant j’exĂ©cute ou je crĂ©e la procĂ©dure stockĂ©e dbo.GetRemoteData dans le contexte d’un utilisateur diffĂ©rent de l’utilisateur USER1 ayant les droits de crĂ©ation et d’exĂ©cution je peux me retrouver avec le message suivant :

Pourtant me direz-vous que nous avons bien dĂ©fini l’emprunt d’identitĂ© dans la procĂ©dure stockĂ©e et qu’ici visiblement SQL Server n’est pas capable de trouver le mapping dĂ©fini dans les options de sĂ©curitĂ© du serveur liĂ©. En rĂ©alitĂ© il faut bien comprendre ce qui se passe lorsqu’une procĂ©dure stockĂ©e est compilĂ©e et lorsque celle-ci est exĂ©cutĂ©e (run-time context). SQL Server compile une procĂ©dure stockĂ©e avec les credentials de l’appelant de la procĂ©dure et non ceux de l’utilisateur associĂ©e Ă l’emprunt d’identitĂ©. C’est pendant l’exĂ©cution de la procĂ©dure que le mĂ©canisme d’emprunt d’identitĂ© jouera tout son rĂ´le. Lorsqu’on accède aux donnĂ©es aux travers d’un serveur liĂ© la compilation va gĂ©nĂ©rer l’erreur 7416 si l’appelant de la procĂ©dure n’a pas un mapping inter-instances configurĂ© (SQL Server va vĂ©rifier lors de la compilation l’accès aux diffĂ©rents objets du serveur distant).

Pour contourner ce problème on peut user de 2 mĂ©canismes qui permettent de diffĂ©rer l’exĂ©cution de la procĂ©dure stockĂ©e et de laisser le mĂ©canisme d’emprunt d’identitĂ© opĂ©rer en premier lieu :

- CrĂ©er une nouvelle procĂ©dure stockĂ©e qui va scinder l’exĂ©cution de notre procĂ©dure stockĂ©e initiale en 2 Ă©tapes

- Encapsuler le code Ă exĂ©cuter de la procĂ©dure stockĂ©e avec EXEC( »), ce qui permettra au final de faire la mĂŞme que dans la 1ère solution.

Par exemple :

CREATE PROCEDURE dbo.GetRemoteDataWithImpersonate

WITH EXECUTE AS 'USER1'

AS

EXEC dbo.GetRemoteData

GO

ou encore :

CREATE PROCEDURE dbo.GetRemoteData

WITH EXECUTE AS 'USER1'

AS

EXEC('SELECT col1, col2 FROM [linked_server].[database].[schema].[table]')

GO

Le choix de la méthode dépendra bien du contexte.

Bonne programmation !

David BARBARIN (Mikedavem)

MVP SQL Server