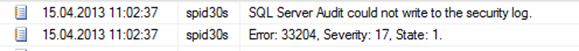

Lors de la mise en place des audits de sécurité je me suis heurté à cette fameuse erreur 33203 sur une instance nommée qui indique explicitement que SQL Server ne peut pas écrire dan le journal de sécurité Windows. Ma configuration est la suivante : SQL Server 2012 SP1 et Windows 2012 Server.

Je prĂ©cise avant de commencer que les prĂ©requis de fonctionnement des audits avec le journal de sĂ©curitĂ© Windows sont respectĂ©s. La consĂ©quence directe de l’erreur 33203 est qu’au Ă©vènement n’est enregistrĂ© dans le journal de sĂ©curitĂ© Windows, ce qui est plutĂ´t gĂŞnant pour des audits. De plus les journaux des erreurs Windows et SQL Server ne sont pas spĂ©cialement bavards quant Ă la cause de cette erreur.

Dans ce cas comment savoir ce qui empĂŞche SQL Server d’Ă©crire dans le journal ? Je dois dire que les outils sysinternals sont bien utiles dans ces moments et en particulier procmon.

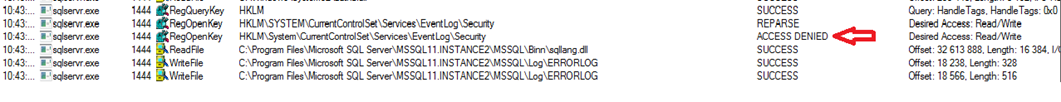

Une capture procmon me donne ceci lorsque j’active un objet d’audit depuis SQL Server :

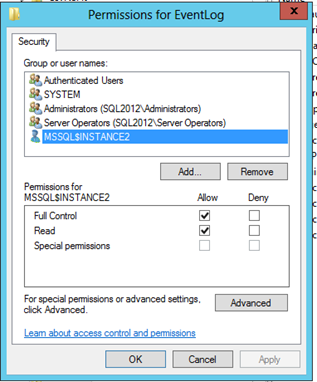

On peut remarquer ici que SQL Server tente un accès à la clé de registre HKLM\System\CurrentControlSet\Services\EventLog\Security et que cet accès lui est visiblement refusé. Un message est également inscrit dans le journal des erreurs SQL. Pas de souci, nous allons configurer les permissions adéquates sur cette clé de registre.

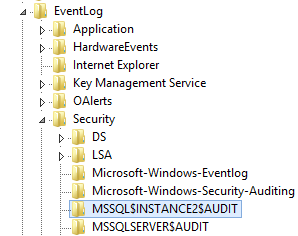

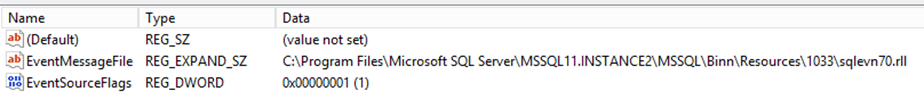

Le paramĂ©trage des permissions a visiblement permis Ă l’instance SQL Server de crĂ©er une nouvelle clĂ© de registre dans HKLM\System\CurrentControlSet\Services\EventLog\Security :

…

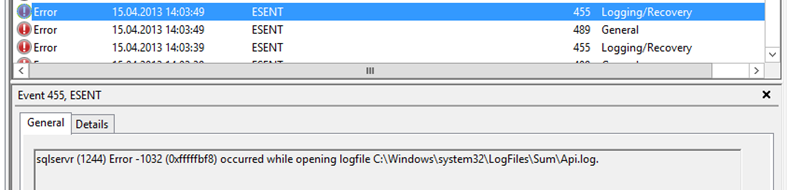

Me croyant sauvĂ©, j’active mes audits mais je me heurte Ă une nouvelle erreur. Une nouvelle trace procmon me rĂ©vèle le problème suivant :

SQL Server tente de lire le fichier C:\Windows\System32\LogFiles\Sum\Api.log mais encore un fois ce dernier se voit refuser l’accès. Le paramĂ©trage en lecture seule du fichier Api.log me permet enfin d’activer mes audits et de valider que les Ă©vènements soient bien enregistrĂ©s dans le journal de sĂ©curitĂ© Windows. Ce deuxième problème visiblement a Ă©tĂ© remontĂ© chez Microsoft et est toujours d’actualitĂ©. A noter que je n’ai eu ce souci que pour mon instance nommĂ© dans mon cas.

Quelques remarques supplémentaires :

- Le fait d’enlever le compte de service SQL des permissions de la clĂ© de registre HKLM\System\CurrentControlSet\Services\EventLog\Security ne semble plus ĂŞtre gĂŞnant Ă partir du moment oĂą la nouvelle clĂ© a Ă©tĂ© crĂ©Ă©.

- Il n’est pas possible cependant d’enlever les permissions sur le fichier C:\Windows\System32\LogFiles\Sum\Api.log sous peine d’avoir dans le journal des Ă©vènements Windows le type d’erreur suivant et plus d’Ă©vènement d’audit enregistrĂ©. A voir si le problème sera rĂ©solu plus tard par Microsoft (dans un CU4 peut ĂŞtre ?) avec Windows Server 2012. L’ensemble des problèmes rĂ©pertoriĂ©s concerneraient Windows Server 2012.

- Je ne pense pas que le problème soit liĂ© Ă la version de SQL Server. Si j’ai le temps je testerai sur une version SQL Server 2008 R2 et mettrait Ă jour mon blog.

Bonne activation d’audit !! ![]()

David BARBARIN (Mikedavem)

MVP SQL Server